前言

随着企业数字化转型的不断发展,以及移动互联、云计算和物联网等新技术的应用,我们的企业网络环境在不断的进化,复杂化、云化和碎片化是核心的主题。与之伴生的,我们面临的安全威胁攻击技术也是持续高度进化的,针对不同的应用技术场景,也动态发展出不同的攻击技术和威胁。

01 云是网络安全的未来

Forrester 在 2019 年 3 月 4 日发布的文章 "Tech Titans Alphabet And Microsoft Are Transforming Cybersecurity" 中首次明确提出“云是网络安全的未来”,并且指出技术巨头微软正在通过全球领先的云原生技术重塑网络安全。

“云是网络安全的未来”,这句话是网络安全行业的共识,但不同的人可能有不同的考量。就我自身的解读而言,我认为这句话主要包含两层含义:

1.首先是从被保护的目标来看,目前企业的数字化应用场景,包含移动互联、云计算、物联网,乃至 AI/ML 和大数据等等,基本上都是依赖于云相关技术特别是云计算的。网络安全是与主体紧密关联的,它存在的唯一目标就是为了保护主体的安全性,因此我们需要围绕着云相关技术实现全面而完善的网络安全防护。

2.其次是从网络安全防护技术本身的发展而言,无论攻防两端,均在充分的利用云相关技术进行持续高度进化。云相关技术(例如云计算、安全遥测、安全情报、大数据、AI/ML 和自动化等等)实际上已经成为了网络安全的核心基础技术。网络安全做的好不好,核心就是看云相关的先进技术利用和应用的好不好。

“实战是检验网络安全能力的唯一标准”。微软充分的结合全球领先地云计算、人工智能/机器学习、安全情报、大数据、自动化等技术,持续地研发、提高和改进安全产品和技术能力,实现全场景、全平台、全生命周期的智能、集成的端到端安全,从而帮助企业组织实现更好的安全防护效能。截止到目前为止,微软有 6 项安全产品位于 Gartner 领导者象限,12 项产品位于 Forrester Wave 领导者榜单,这两个数字都是全球第一的,因此可以充分的证明微软安全相关产品和技术全球领先的能力。

02 网络安全威胁无时无刻、无处不在

“你见、或者不见我,我就在那里,不悲、不喜”,这句深情款款的诗,却道出了网络安全威胁的本质:它是无时无刻、无处不在的。据 2023 年 Check Point 最新安全分析报告,在 2022 年,亚太地区的企业/组织/政府机构平均每周遭遇 1,691 次攻击行为。这是一个非常高的数据,从中可以充分揭示我们现在面临的网络安全威胁态势的严峻性。

从攻击战术和攻击技术层面进行分析,在目前最新版本的 MITRE ATT&CK v13 中,针对云计算相关(Azure AD、IaaS、PaaS、SaaS、网络、容器等等)的直接攻击技术高达 170 种,这个还不包含针对 IaaS 上操作系统的攻击技术,可见目前我们面临的攻击态势的严峻性:

我有个亲身体会给大家分享一下:

针对 VM 管理端口(Windows 远程桌面或者 Linux SSH)的密码爆破或者漏洞攻击,是针对 VM 最常见的攻击行为。我自己在 Azure 上面部署了一个小的测试环境,其中只是部署了 5 台 Windows VM,我把 VM 的远程桌面管理端口从默认的 3389 修改为其他高端端口(xxxxx),然后直接暴露在 Internet 上。结果在短短一周内,发现每天针对这 5 台 VM 的非标准远程桌面管理端口(xxxxx)的异常访问/攻击请求(密码爆破、漏洞攻击等)超过 4 万次,平均每台 VM 每分钟超过 28 次,并且基于微软的安全情报,其中超过 38% 的访问请求来自明确的恶意 IP 地址,由此充分可见网络安全攻击威胁态势的严峻和攻击的高频度。

从安全最佳实践的角度,针对 VM 的远程管理,建议通过 Azure 堡垒机实现基于 HTML5 页面的 VM 管理端口隔离访问,从而避免将 VM 管理端口直接暴露到 Internet,防范来自 Internet 的直接攻击行为。

03 云计算安全治理:共享责任模型

本期的文章想和大家谈谈云计算安全,即企业组织作为一个云计算的租户,如何保护我们在云计算平台上面的系统、应用和服务的安全性?

我在这篇 CISO 聚焦文章《[CISO 聚焦] “上兵伐谋” – 定义您的现代化安全战略》的“云计算如何改变企业安全?”部分,专门谈到“共享责任模型”,这是云计算安全治理的一个核心原则和基础。这是因为云计算服务的核心理念为“租用模式”,企业组织是作为云计算服务商的一个租户,租用云计算服务商的服务。基于企业组织具体所使用的云计算服务类型的不同,企业组织所拥有的安全控制和能力也不同,同时,企业组织所需要承担的安全责任也不同。企业组织和云计算服务商是合作关系,企业组织必须和云计算服务商紧密合作,充分利用云计算平台所提供的各种云原生安全控制和能力,才能实现有效和高效的安全防护,并确保安全控制措施的全面有效性,避免无意中造成企业安全防护的缺口或重复投资,从而导致安全风险或资源浪费。

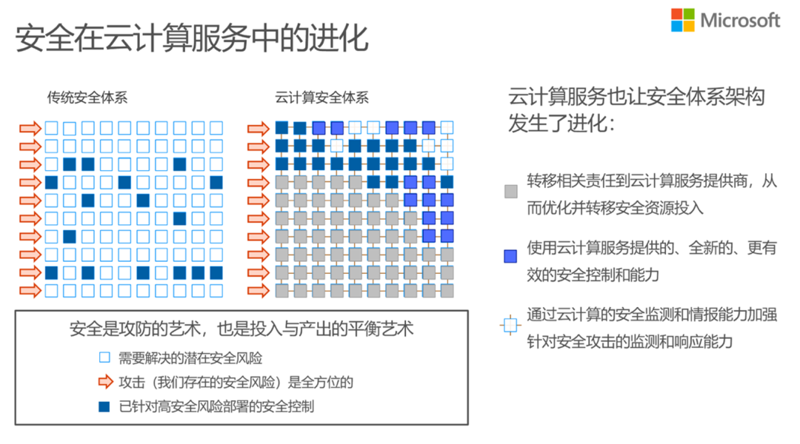

同时,安全是跟随着被保护的主体的演进而进化,云计算技术的演进同样给安全架构和安全技术发生了进化。在云计算的时代,安全团队也需要充分的拥抱云计算自身以及相应的大数据、机器学习和人工智能等先进技术所提供的云原生安全技术和能力,才能更好的应对各种先进的攻击行为,并满足云计算安全防护的相关能力要求。

04 微软云安全基准

作为全球网络安全业务营收最大的企业,微软具有全球领先地、强大和完善的网络安全防御和监控能力,能够充分的保护客户整体网络环境的安全性,并实现端到端的全生命周期安全,在云计算安全方面亦是如此。

微软云安全基准(Microsoft cloud security benchmark)是微软基于自身安全经验,并结合安全行业最佳实践所构建的云计算安全最佳实践,适用于包含 Azure 在内的所有云计算平台,应作为所有云计算客户的重要参考。它从之前的 Azure 云安全基准(Azure Security Benchmark)演变而来,最新版本中包含针对 12 个技术领域的 86 个安全建议,如下图所示:

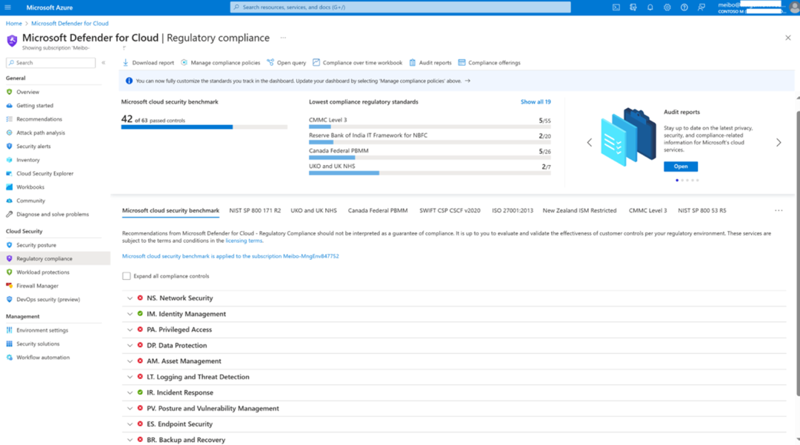

微软云安全基准针对云计算提供规范和统一的安全控制框架,与不同行业的安全标准和要求(例如 NIST、CIS、PCI)保持一致,能够在跨云平台、多云平台(例如同样支持 Azure、AWS、GCP、阿里云、华为云、腾讯云等云计算平台)中轻松满足云计算的安全控制要求,并且直接集成到微软的云安全态势管理(CSPM)和安全风险评估工具 Microsoft Defender for Cloud中,如下图所示:

05 微软云计算安全架构与最佳实践

从 Azure 云计算平台自身来看,微软具有全球领先地、强大和完善的网络安全防御和监控能力,能够充分的保护客户整体网络环境的安全性,并实现端到端的全生命周期安全。以下是一个简要版本的 Azure 云计算安全参考架构供大家参考:

备注:在 2023 年 7 月,微软已经将“Azure AD”产品系列名称统一更名为“Microsoft Entra ID”,为了方便大家识别,在本文章中仍然使用“Azure AD”。

在这个 Azure 云计算安全参考架构中,包含了以下 Azure 云计算服务的核心(并非全部)基础安全最佳实践:

在网络边界安全方面:

1.通过 Azure Firewall 实现 Internet 入站/出站和 VNET 之间的访问控制,特别通过深度的应用层威胁识别分析(IDPS),以及通过微软全球领先地安全情报识别并禁止到恶意域名、恶意 IP 地址(例如C2)的访问行为等;

2.通过 Azure WAF 来保护对外发布的 Web 服务(IaaS 或 PaaS),以及控制各种 Bot 的访问等;

3.通过 Azure Bastion 实现基于 HTML5 页面的 VM 管理端口隔离访问,从而避免VM管理端口直接暴露到 Internet;

4.通过 Azure DDoS Protection 来防范针对 Internet 服务的 DDOS 攻击;

5.通过 Azure Front Door 来实现全球化的本地安全应用和内容交付,和跨区域的高可用性。

在身份验证、凭据安全和访问控制方面:

1.通过 Azure AD Identity Protection 功能限制具有高风险、中风险的用户访问,例如对于具有高风险、中风险的用户访问要求特定强度的多因素身份验证或者直接阻止其访问;

2.通过 Azure AD Conditional Access 策略,对于具有管理权限的用户登录,要求多因素身份验证或者仅允许从特定的信任 IP 地址访问等;当然首先我们需要知道哪些用户是具有管理权限,在很多环境中这是一个“谜”;

3.通过 Azure AD Conditional Access 策略,对所有的用户登录要求多因素身份验证;

4.通过 Azure AD Privilege Identity Management 对于特定的高危管理操作进行权限申请和审批。

在安全监控、审计和运营方面:

1.通过 Microsoft Defender for Cloud 来实现云端环境的安全风险/安全技术合规评估、动态威胁防护和安全告警;

2.通过 Microsoft Sentinel 实现云端的安全信息、日志与事件搜集,并实现集成安全监测、响应和运营(SOC);

3.通过将日志搜集并存储到 Log Analytics Workspace 中,从而满足相关规定保留时限的要求;

在系统服务和流量监控方面:

1.通过 Network Watcher 和 Traffic Analytics 来实现网络监控和恶意流量监控;

2.通过 Azure Monitor 实现系统及服务监控与告警;

3.通过 Azure Cost Management 实现费用的预算管理及提前预警。

在数据备份与恢复方面:

1.通过 Azure Backup 实现 VM、磁盘、文件共享、数据库、Blob 存储等数据的及时备份,以及跨数据中心、跨区域的数据备份存储;

2.通过 Azure Site Recovery 实现跨站点的 VM 备份与灾难恢复;

在数据和密钥安全方面:

1.通过 Azure Key Vault 来保存密钥或机密信息,用于相关应用和服务的访问;

2.尽量通过服务或 Workload 集成身份验证来实现相关数据和存储的访问控制,避免在代码中配置访问凭据、连接字串或密钥;

3.通过 Microsoft Purview 扫描分析相关数据存储,以实现后续的数据地图、数据世系、数据分级分类,和全生命周期的数据安全管理;

4.默认情况下,Azure 云存储均至少具有单次存储加密,可以根据需要采用两次存储加密;

5.对于所有的云存储或者数据库访问,除了特定需要允许公开访问的之外,均应限制允许访问的源 IP 地址或网络,并强制要求身份验证。

并且这个云计算安全参考架构是一个全球统一的架构,我们可以在全球不同的 Azure 区域、不同的租户、或者租户内部的不同订阅、不同网络中参考这个安全参考架构进行安全架构部署,并构建全球互联互通的统一网络架构,如下图所示:

06 网络安全需要尽职尽责

只要是学过 CISSP 的朋友,一定会对“Due care”和“Due diligence”这两个词语记忆犹新,因为可能不是那么好理解,而且容易混淆。在网络安全中,“Due care”代表采取了合理的措施来保护网络安全性(例如安全建设、加固和运营等等),而“Due diligence”代表采取了合适的措施来识别并抑制安全风险(例如风险评估、策略制定、审计和验证等等,Due care 可以作为 Due diligence 的集成)。回到中文语境来讲,我想就一言蔽之,“网络安全需要尽职尽责”。

目前国家对于企业网络安全的法规监管要求越来越严,企业网络安全相关人员的对应责任也越来越重大,从业风险也越来越高。网络安全本身就是游走在钢丝线上的游戏,“英雄”与“狗熊”也就一线之隔,我也见过太多“千里之堤,溃于蚁穴”的案例。对我们网络安全行业从业者来说,一定需要谨小慎微、尽职尽责,才可能守护好企业环境的网络安全,并满足相关法律法规的要求。

当企业组织租用云计算服务时,基于企业组织具体所使用的云计算服务类型的不同,企业组织所拥有的安全控制和能力也不同,同时,企业组织所需要承担的安全责任也不同。但无论如何,网络安全的最终责任和风险都是企业自身的。企业组织和云计算服务商是合作关系,企业组织必须和云计算服务商紧密合作,充分利用云计算平台所提供的各种云原生安全控制和能力,才能实现有效和高效的安全防护,并确保安全控制措施的全面有效性,避免无意中造成企业安全防护的缺口或重复投资,从而导致安全风险或资源浪费。

从云计算平台服务商的角度,作为负责任的云计算平台服务商,为了保障租户环境的数据隐私、满足安全合规的法规要求,我们不能直接触碰客户的环境和数据。因此即便我们在云计算平台上提供全面完善地、强大地云计算安全防护能力,参考云计算中的“共享责任模型”,涉及到云计算租户层面的安全防护能力,仍然是需要由租户自行启用(我们并不会自动帮租户启用),才能得到全面有效的安全保护,否则就可能存在安全风险。

——转载自Azure云科技微信公众号2023年9月25日